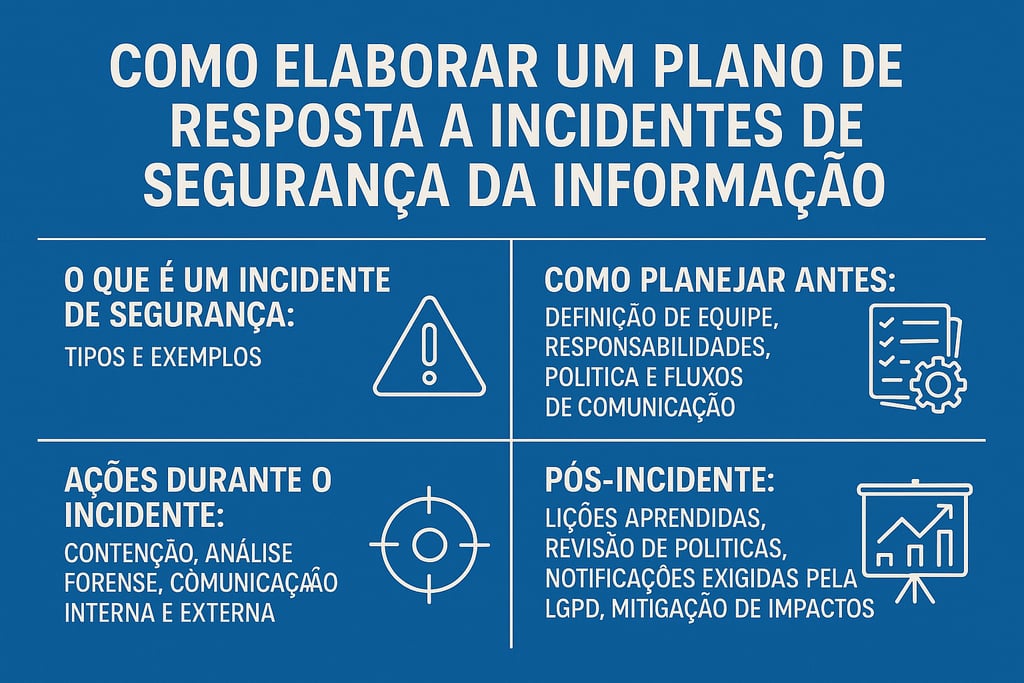

Como Elaborar um Plano de Resposta a Incidentes de Segurança da Informação

Guia completo para estruturar a resposta a incidentes de segurança da informação, conforme ISO 27001 e LGPD.

SEGURANÇA DA INFORMAÇÃO

TMC

9/18/20254 min read

Introdução

Em um cenário cada vez mais digital e interconectado, incidentes de segurança da informação não são mais uma possibilidade remota, mas uma realidade frequente. Vazamentos de dados, acessos não autorizados, ataques cibernéticos e falhas humanas podem comprometer informações sensíveis, afetar a continuidade dos negócios e abalar a confiança dos stakeholders. Diante disso, um plano de resposta a incidentes de segurança da informação é peça-chave na estrutura de governança corporativa, sendo exigido por boas práticas internacionais como a ISO/IEC 27001:2022 e por legislações como a Lei Geral de Proteção de Dados Pessoais (LGPD).

O que é um incidente de segurança da informação?

Um incidente de segurança da informação é qualquer evento adverso, confirmado ou sob suspeita, que comprometa a confidencialidade, integridade ou disponibilidade da informação.

Esses eventos podem ter origens diversas, como erros humanos, falhas de sistemas, ataques maliciosos (phishing, ransomware, DDoS) ou negligência no tratamento de dados.

Exemplos incluem:

Acesso não autorizado a um banco de dados de clientes;

Envio indevido de informações sensíveis por e-mail;

Infecção por malware em estações de trabalho;

Perda ou roubo de dispositivos contendo dados não criptografados.

Tais eventos exigem resposta coordenada, tempestiva e eficaz, sob risco de sanções legais, perda de vantagem competitiva e danos reputacionais irreversíveis.

Fundamentos legais e normativos

A LGPD, em seus artigos 46 a 49, impõe ao controlador a obrigação de adotar medidas de segurança, técnicas e administrativas aptas a proteger os dados pessoais.

Em caso de incidente, deve haver notificação à Autoridade Nacional de Proteção de Dados (ANPD) e aos titulares quando houver risco relevante.

A ISO/IEC 27001:2022, por sua vez, exige que as organizações planejem e executem resposta a incidentes conforme controles A.5.24 (planejamento), A.5.25 (avaliação), A.5.26 (resposta) e A.5.27 (aprendizado).

Etapas do plano de resposta a incidentes

1. Preparação: Estruturando a capacidade de resposta

A preparação envolve definir as bases para atuação coordenada diante de um incidente. É o momento de instituir políticas, processos e designar os responsáveis.

Equipe de resposta (CSIRT): A organização deve definir uma equipe multidisciplinar composta por profissionais de TI, jurídico, compliance, DPO, comunicação e alta direção. Essa equipe deve ter autoridade para atuar com agilidade e recursos adequados.

Política e procedimentos: Deve existir política formal de resposta a incidentes, aprovada pela alta direção, contendo os tipos de incidentes cobertos, critérios de classificação, plano de comunicação, plano de continuidade e obrigações de reporte.

Canais e fluxos de comunicação: Devem estar definidos os meios de comunicação interna e externa em caso de incidente. Isso inclui canal de denúncia, instruções para reporte imediato e matriz de acionamento de stakeholders.

Inventário de ativos e riscos: A organização deve conhecer seus ativos de informação críticos, suas vulnerabilidades e os impactos de sua exposição. Esse inventário será fundamental para priorizar a resposta.

2. Detecção e análise: Identificando e avaliando o incidente

A eficácia da resposta começa na detecção precoce. Sistemas de monitoração (SIEM), logs, alertas automáticos, denúncias internas e canais de atendimento são fontes comuns de identificação.

Uma vez detectado, o incidente deve ser classificado quanto à gravidade e impacto, utilizando critérios previamente definidos. É essencial avaliar:

A natureza da informação afetada;

A abrangência do incidente;

A origem (interna ou externa);

A possibilidade de recorrência;

A necessidade de comunicação à ANPD ou ao titular.

3. Contenção, erradicação e recuperação

Na fase de contenção, busca-se evitar a propagação dos danos. Isso pode incluir:

Isolamento de sistemas comprometidos;

Desativação temporária de acessos;

Alteração de senhas;

Bloqueio de conexões suspeitas.

Na erradicação, a equipe trabalha para eliminar a causa raiz. Isso envolve remoção de malwares, correções de vulnerabilidades, ajustes de permissões e análise de artefatos.

Na recuperação, busca-se restaurar os sistemas afetados com integridade e segurança. Isso exige restauração de backups confiáveis, testes de integridade e revalidação dos controles.

4. Comunicação e notificação

Se o incidente envolver dados pessoais, a LGPD exige a comunicação à ANPD e aos titulares, preferencialmente de forma imediata. O conteúdo da notificação deve incluir:

A descrição da natureza dos dados afetados;

As medidas técnicas e de segurança utilizadas;

Os riscos relacionados ao incidente;

As medidas adotadas para mitigar os danos;

Os canais de atendimento ao titular.

A comunicação deve ser clara, transparente e proporcional à gravidade do incidente, evitando alarmismo e assegurando o comprometimento da organização com a mitigação.

5. Pós-incidente: Lições aprendidas e melhoria contínua

Encerrado o incidente, é imprescindível realizar análise crítica (post-mortem). Essa etapa visa transformar falhas em aprendizado organizacional. Deve-se revisar:

As causas do incidente;

As fragilidades exploradas;

A atuação da equipe;

Os tempos de resposta e recuperação;

Os controles existentes e suas lacunas.

Com base nessa revisão, deve-se:

Atualizar políticas, procedimentos e controles;

Reforçar o treinamento dos colaboradores;

Documentar o incidente e suas evidências para auditoria;

Alimentar o processo de gestão de riscos com as informações coletadas.

Considerações finais

A resposta a incidentes não deve ser improvisada. É um processo contínuo que integra gestão de riscos, segurança da informação, governança de dados e responsabilidade legal. Um plano de resposta bem estruturado protege não apenas ativos técnicos, mas também a reputação e a perenidade do negócio.

Implementar as diretrizes da ISO/IEC 27001 e cumprir a LGPD não é apenas uma obrigação regulatória, mas uma demonstração de maturidade institucional. Organizações preparadas conseguem reduzir o impacto de incidentes, evitar sanções e preservar a confiança de seus públicos.

Com a complexidade crescente dos riscos cibernéticos, nunca foi tão necessário ter um plano sólido de resposta a incidentes. A pergunta não é mais "se" um incidente ocorrerá, mas "quando". E o sucesso está diretamente ligado à capacidade da organização de responder com prontidão, competência e transparência.

Gostou do artigo? Se quiser saber mais, envie um e-mail para contato@gestaolegal.com

Gestão Legal

Blog jurídico para gestores, empresários e advogados.

Compliance

Contato

contato@gestaolegal.com

11 96643.5180

© 2025. Todos os direitos reservados.

NOSSAS POLÍTICAS